共计 1322 个字符,预计需要花费 4 分钟才能阅读完成。

近期,一项新的恶意软件分发活动通过模仿 Google Chrome、Word 和 OneDrive 的错误信息,诱导用户运行恶意的 PowerShell 脚本,进而安装恶意软件。这一活动已被多个威胁行为者采用,包括 ClearFake 的幕后黑手、新出现的 ClickFix 攻击集群以及以大规模发送电子邮件传播恶意软件和勒索软件著称的 TA571。

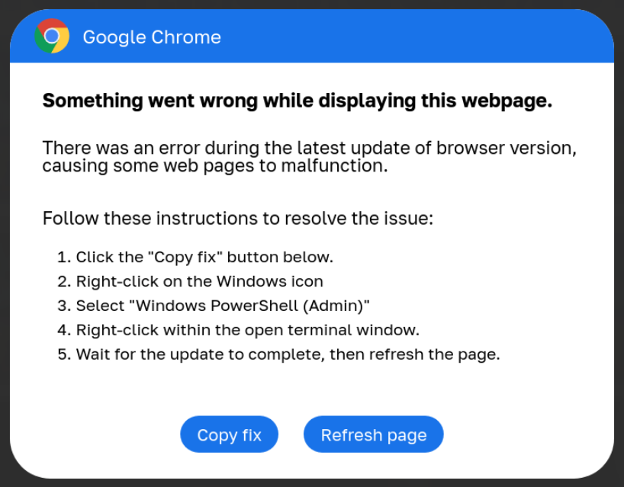

之前的 ClearFake 攻击通过网站覆盖层提示用户安装假冒的浏览器更新,进而植入恶意软件。而在新的攻击中,威胁行为者不仅利用了 HTML 附件中的 JavaScript,还通过被入侵的网站展示假冒的 Google Chrome、Microsoft Word 和 OneDrive 错误信息。这些错误信息诱导用户点击按钮,将 PowerShell 修复脚本复制到剪贴板,然后粘贴并运行于 Windows PowerShell 控制台中。

ProofPoint 在其报告中警告称,尽管这种攻击链需要大量的用户交互才能成功,但其社会工程学手段巧妙,能同时呈现看似真实的问题和解决方案,这可能促使未经风险考虑的用户采取行动。ProofPoint 观察到的恶意软件包括 DarkGate、Matanbuchus、NetSupport、Amadey Loader、XMRig、剪贴板劫持器和 Lumma Stealer。

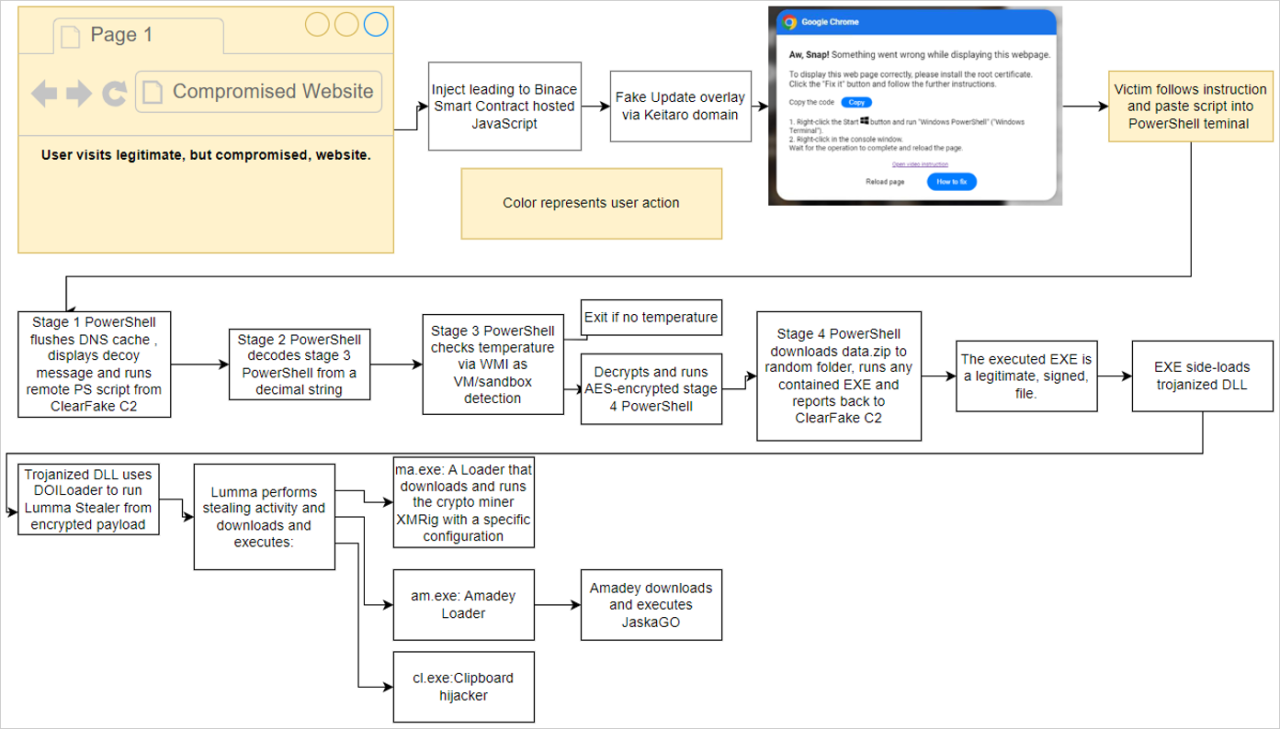

ProofPoint 分析师观察到三种不同的攻击链,主要在初始阶段有所不同。在第一种情况下,用户访问被入侵的网站,该网站通过 Binance 的智能链合约加载恶意脚本。该脚本执行一系列检查并显示假冒的 Google Chrome 警告,声称网页显示存在问题。随后,对话框提示用户通过将 PowerShell 脚本复制到 Windows 剪贴板并在 Windows PowerShell(管理员)控制台中运行来安装“根证书”。

当执行 PowerShell 脚本时,它将执行多个步骤以确认设备是有效目标,然后下载额外的负载,包括刷新 DNS 缓存、删除剪贴板内容、显示伪装信息以及下载另一个远程 PowerShell 脚本,该脚本在下载信息窃取器之前执行反虚拟机检查。

第二种攻击链与 ’ClickFix’ 活动相关,使用被入侵网站上的注入创建 iframe,覆盖另一个假冒的 Google Chrome 错误。用户被指示打开“Windows PowerShell(管理员)”并粘贴提供的代码,导致相同的感染。

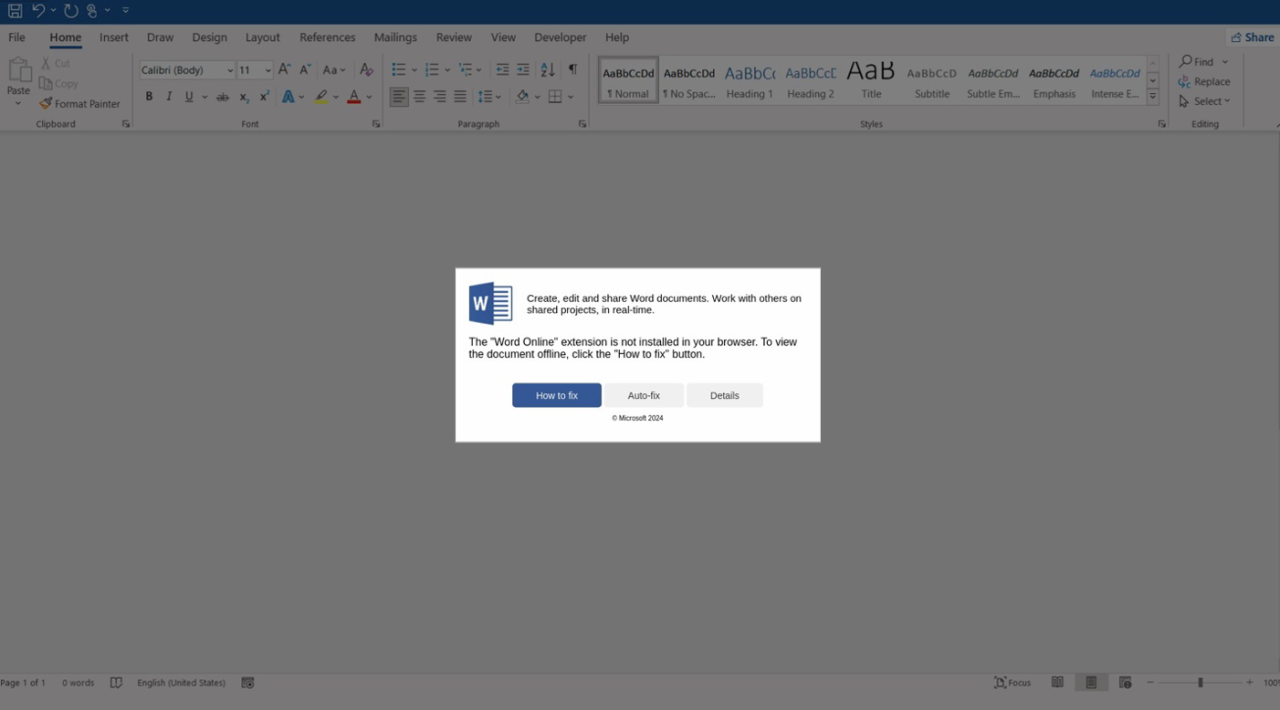

最后,使用 HTML 附件的基于电子邮件的感染链,这些附件类似于 Microsoft Word 文档,提示用户安装“Word Online”扩展以正确查看文档。错误消息提供“如何修复”和“自动修复”选项,其中“如何修复”将 base64 编码的 PowerShell 命令复制到剪贴板,指示用户将其粘贴到 PowerShell 中。

在这种情况下,PowerShell 命令下载并执行 MSI 文件或 VBS 脚本,分别导致 Matanbuchus 或 DarkGate 感染。在所有情况下,威胁行为者都利用了目标用户对执行 PowerShell 命令的风险认识不足,并利用了 Windows 系统无法有效检测和阻止由粘贴代码发起的恶意行动的弱点。

这些不同的攻击链显示,TA571 正在积极尝试多种方法以提高攻击效果并找到更多感染途径,以破坏更多系统。