共计 1018 个字符,预计需要花费 3 分钟才能阅读完成。

微软正在对其备受争议的 Recall 功能进行再次尝试,该功能适用于 Copilot+ Windows PC。在夏季,由于安全研究人员和测试人员的审查,原始版本的 Recall 功能遭遇了失败。之前的 Recall 版本记录了所有用户活动的屏幕截图和 OCR 文本,并将其未加密地存储在磁盘上,其他用户或远程攻击者可以轻松访问。

该功能于 5 月底宣布,并未经过大多数新 Windows 功能所经历的公开 Windows Insider 测试,原计划于 6 月 18 日在新 PC 上发布;但在 6 月 13 日,微软无限期推迟了该功能,以重新设计其架构,并表示将在通过正常渠道测试后向公众推出。

今天,微软在 一篇博文 中由微软企业与操作系统安全副总裁 David Weston 分享了更多关于 Recall 安全性重新架构的详细信息。

更安全,也是可选的

今天的公告大致与微软最初在夏季宣布的 Recall 变更相似:该功能将改为选择加入且默认关闭,而不是选择退出;用户在访问任何 Recall 数据之前需要使用 Windows Hello 重新认证;本地存储的 Recall 数据将受到额外加密保护。

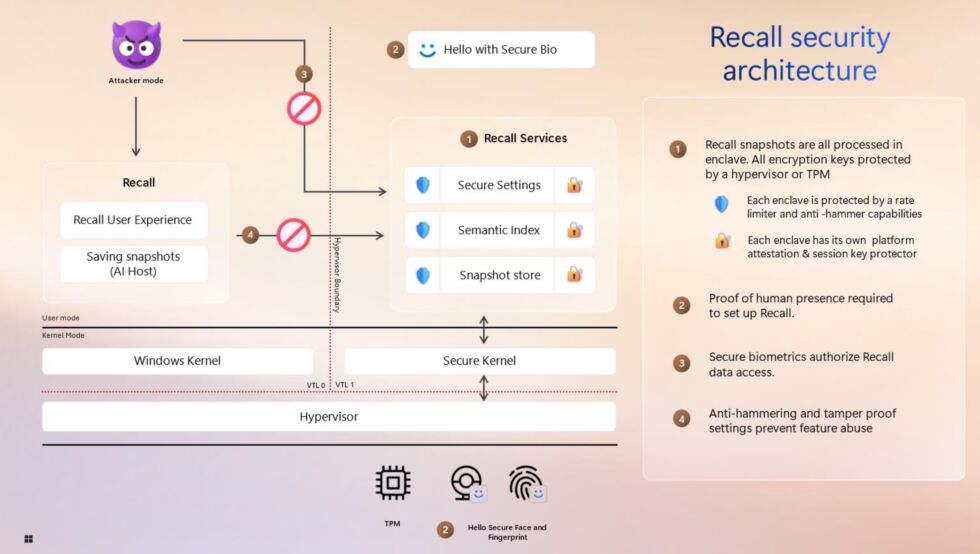

然而,一些细节显示了微软如何试图安抚持怀疑态度的用户。例如,现在可以通过 Windows 中的“可选功能”设置完全移除 Recall。微软还详细介绍了 Windows 如何保护本地数据。所有本地存储的 Recall 数据,包括“快照和向量数据库中的任何相关信息”,都将使用存储在系统 TPM 中的密钥进行静态加密;Recall 仅在 BitLocker 或设备加密完全启用时才能正常工作。Recall 还将要求启用基于虚拟化的安全性(VBS)和受 Hypervisor 保护的代码完整性(HVCI);这些功能有时会被人们关闭以提高游戏性能,但据报道,除非这些功能开启,否则 Recall 将无法工作。

这是因为新的 Recall 在 VBS 隔离区内运行,这有助于将数据与系统的其余部分隔离并保护数据。Weston 写道:“这个区域就像一个锁定的盒子,只有在用户通过 Windows Hello 授权后才能访问。VBS 隔离区提供了从内核和管理用户隔离的边界。”

Windows 不允许在这些隔离区内运行任何未经微软签名的代码,这应降低 Recall 数据暴露给恶意软件或其他恶意应用程序的风险。其他新的恶意软件防护措施包括“速率限制和反锤击措施”。

总的来说,微软通过这些改进,不仅增强了 Recall 功能的安全性,还赋予了用户更多的控制权,使其在保护隐私和提升安全性之间找到了更好的平衡。