共计 1280 个字符,预计需要花费 4 分钟才能阅读完成。

一种复杂的新型网络攻击浪潮被归因于朝鲜臭名昭著的 APT37(Reaper)组织,该组织利用隐藏在 JPEG 图像文件中的高级恶意软件来攻击 Microsoft Windows 系统,标志着规避策略和无文件攻击技术的危险演变。

Genians 安全中心(GSC)的安全研究人员最近发现了 APT37 使用的臭名昭著的 RoKRAT 恶意软件 的新变种。与之前的版本不同,该变种采用了一种复杂的两阶段 shellcode 注入过程,旨在阻碍取证分析并绕过传统的安全控制。

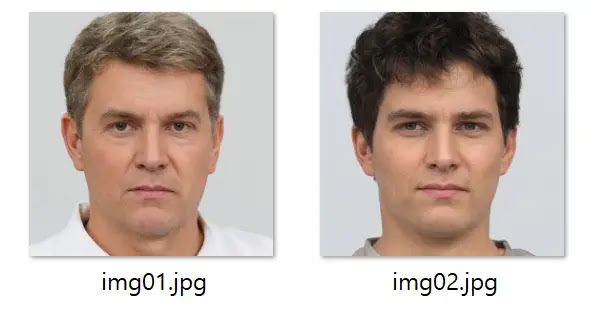

特别令人担忧的是该组织对 隐写术 的使用:恶意代码被隐藏在看似无害的图像文件中,这使得终端防御的检测变得更加困难。

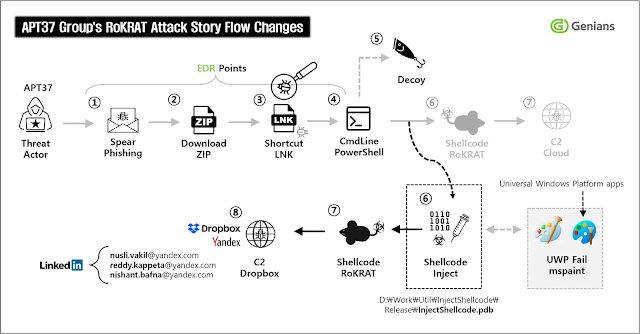

APT37 增强的 RoKRAT 恶意软件感染过程

当前的活动主要在南韩观察到,通过包含巨大 Windows 快捷方式(.lnk)文件的压缩档案(例如“国家情报和反情报手稿.zip”)进行分发。这些快捷方式嵌入了几个隐藏组件,包括:

- 一个合法的诱饵文档。

- Shellcode 和脚本文件。

- 旨在解密和执行进一步有效负载的 PowerShell 命令。

通过利用用户对看似常规文件的信任,尤其是那些附加到电子邮件或即时消息中的文件,APT37 最大限度地提高了成功入侵的可能性。

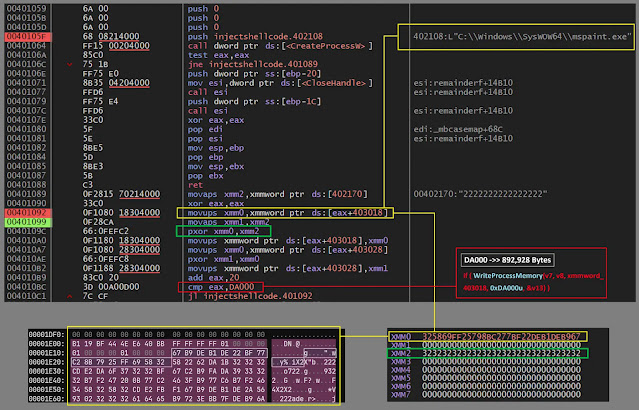

一旦启动,这个多阶段链将执行一个批处理脚本,启动 PowerShell。该脚本使用 XOR 操作解码加密的 shellcode 有效负载,最终将恶意代码注入到受信任的 Windows 进程(如 mspaint.exe 或 notepad.exe)中。

这种无文件的方法留下了最少的取证痕迹,使得威胁行为者能够绕过基于签名的防病毒软件和许多启发式解决方案。

在一个重大飞跃中,恶意软件利用隐写术将 RoKRAT 模块嵌入到通过 Dropbox 和 Yandex 等云存储提供商分发的 JPEG 文件中。

例如,“Father.jpg”包含有效的图像数据,但仔细分析会揭示与标准照片内容一起隐藏的加密 shellcode。

恶意软件提取 JPEG 资源,经过一系列 XOR 解码步骤后,揭示并执行隐藏的 RoKRAT 恶意软件,同时绕过传统的基于文件的检测系统。

RoKRAT 继续通过滥用合法的云 API 进行 C2 通信 ,从受感染的终端窃取信息文档、截图和会话数据。

使用真正的云令牌和注册账户进一步混淆了归因,并挫败了防御者寻找可疑流量模式的努力。

APT37 的技术灵活性体现在其切换注入目标(随着 Windows 的演变,从 mspaint.exe 切换到 notepad.exe)以及精心伪装开发者工件(如 PDB 路径和工具链名称,例如“InjectShellcode”和“Weapon”)。

归因于攻击者的云账户与 Yandex 电子邮件地址和化名的社交媒体资料相关联,使跟踪工作复杂化。

这次活动突显了安全团队实施专注于行为监控的高级 终端检测与响应(EDR) 解决方案的必要性,而不是依赖签名或静态规则。

定期的用户意识培训、严格的终端管理以及对云服务流量的主动监控现在是对抗国家支持威胁的必备武器。

Genians 的 报告 强调,随着威胁行为者精炼他们的技术,特别是通过隐写术和无文件方法,主动的、适应性强的防御策略必须跟上步伐,以减轻这些不断演变的风险。