共计 1942 个字符,预计需要花费 5 分钟才能阅读完成。

在网络安全领域,漏洞猎手们正迎来一项革命性的新武器。最近,一款名为 VulnBERT 的 AI 辅助工具引发了广泛关注,它声称能以仅 1.2% 的低误报率,识别出 92.2% 会引入安全漏洞的代码提交。这不禁让人思考:通过 AI 深度分析 Linux 内核过去 20 年的提交记录,我们能否开发出更强大的漏洞发现工具?

图片来自 Unsplash。

安全研究员 Jenny Guanni Qu 在一篇深入的博客文章中,剖析了 Linux 内核中 125,183 个可追溯至 2005 年 4 月的漏洞修复记录。基于这项庞大的历史数据分析,她成功开发了一个 AI 辅助工具原型,用于预测哪些新提交可能潜藏漏洞。Qu 向媒体透露,他们计划在未来几周内发布训练好的模型和推理代码。

与此同时,Linux 内核主要维护者 Greg Kroah-Hartman 指出,社区早已持续投入搜索和消除漏洞的工作,并不断优化补丁流程。这引发了一个关键问题:在现有成熟工具和流程的基础上,AI 能否带来全新的、更高效的解决方案?

Linux 内核漏洞研究的关键洞察与趋势

Qu 花费了六小时挖掘 Git 上长达 20 年的内核提交历史,并将数据集公开。她的第一个重要发现是:如今的漏洞越来越难逃过 Linux 内核开发者的审查。

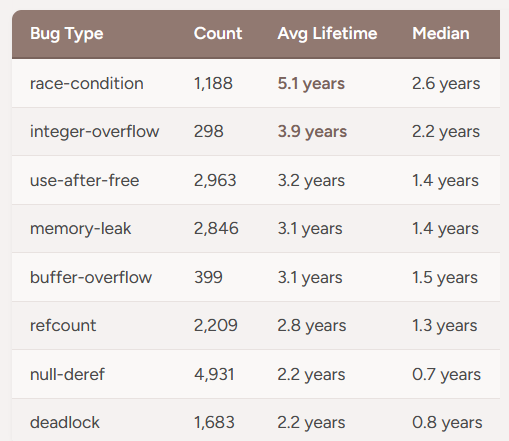

数据显示,社区正在更快地捕获新漏洞。到 2022 年,69%的漏洞在一年内就被发现,这与 2010 年的 0% 相比是巨大的进步。Qu 认为这证明了“更好的工具带来了真正的改进”。到 2025 年,漏洞从引入到被修复的中位寿命已缩短至 0.7 年,只有13.5% 的漏洞历史超过 5 年。

这一进步部分归功于日益壮大的贡献者社区,但更关键的是高质量测试工具的广泛使用,例如:

- Syzkaller模糊测试器(2015 年发布)

- 动态内存错误检测器,如 KASAN、KMSAN 和KCSAN

- 更强大的静态分析工具

此外,一个有趣的发现是,在分析的 12 万多个漏洞中,仅有 158 个拥有 CVE 编号,占比仅 0.12%。Qu 利用提交信息中的`Fixes:` 标签来识别有明确记录的漏洞修复,这类提交约占所有“修复”类提交的 28%。这意味着该数据集主要捕获的是维护者能够追踪到根本原因的、有据可查的漏洞。

然而,挑战依然存在。Qu 发现,安全漏洞平均隐藏 2.1 年 才被发现,有些甚至持续存在超过 20 年。这不仅仅是一个工具问题,更是一个复杂的 模式识别 问题。那么,这些深刻的见解能否用于开发一种新型的 AI 漏洞发现工具呢?

AI 漏洞检测工具 VulnBERT 的开发与原理

这项研究得到了风险投资公司 Pebblebed Ventures 的支持。Qu 将其描述为一项“可能成为公司基石的研究”,目标是实现“自主漏洞发现”。拥有竞争性黑客经验和 AI 研究背景的 Qu,正是探索 AI 驱动漏洞狩猎工具的绝佳人选。

她的团队注意到,同一类漏洞在内核中反复出现,例如释放后使用、竞争条件、缺失边界检查等。Qu 认为,优秀黑客的直觉本质上是对大型数据集的模式匹配,而这正是机器学习所擅长的。因此,她着手将这一见解转化为切实可用的工具。

研究首先识别了长期存在漏洞中的常见模式,然后创建了一个结合 神经模式识别 与手工规则检查 的工具。手工规则使用正则表达式和 AST 分析来识别 51 种潜在有问题的代码结构,神经网络则学习哪些条件关系实际上暗示了漏洞。Qu 强调,两者结合才能达到最佳效果。

初步结果令人印象深刻:

- 低误报率:在所有安全提交中,错误标记率仅为1.2%。

- 高精确率 :在标记为有风险的提交中,98.7% 确实存在问题。

- 高召回率:在所有实际引入漏洞的提交中,捕获了92.2%。

当然,该工具也存在局限性。它主要对带有 `Fixes:` 标签的漏洞进行了训练,可能无法识别遵循全新独特模式的漏洞。因此,Qu 将 VulnBERT 定位为一个“分诊工具,而非保证”。它能捕获 92% 具有可识别模式的漏洞,而剩下的 8% 和新颖漏洞类别仍然需要依赖人工审查和模糊测试。

社区反馈与 AI 工具的未来展望

Qu 表示,她的目标不是取代人工审查者,而是将他们指向最有可能有问题的 10% 的提交,从而优化审查效率。自研究公布以来,她已经收到了一些内核开发者和安全研究人员的积极反馈。

然而,Linux 内核维护者 Greg Kroah-Hartman 保持了审慎的态度。他欣赏这份“很酷的报告”,但也指出社区进行此类分析已超过十年,并且早已拥有在补丁被接受前就运行的自动化检测工具。他认为,现有的静态分析检查器和 SQL 数据库已经能很好地处理这些信息。

尽管如此,Qu 对 VulnBERT 的研发工作仍在继续。团队计划在 2026 年 4 月的 BugBash 大会上展示成果,并与更广泛的内核安全社区建立联系。

最终的考验将是前瞻性验证:这款 AI 工具能否在新提交的漏洞被人类发现之前就成功捕获它们?如果能够实现,它将成为漏洞猎手武器库中一件真正改变游戏规则的新武器。